Peretasan ini merupakan pencurian mata uang kripto terbesar dalam sejarah. Bybit saat ini secara aktif bekerja dengan pakar industri seperti Chainlysis untuk melacak aset yang dicuri dan

Pemerintah juga telah meluncurkan program kompensasi pemulihan untuk memberi kompensasi kepada individu yang membantu memulihkan aset hingga 10% dari jumlah yang dipulihkan. Chainalysis telah menerbitkan laporan yang merinci bagaimana kerentanan terjadi dan apa yang digunakan penyerang

Perusahaan tersebut mengumumkan bagaimana taktik, teknik, dan prosedur (TTP) yang digunakan oleh penambang mata uang kripto terkait dengan Korea Utara, dan bahwa Chainalysis bekerja sama dengan Bybit dan penegak hukum untuk membantu memulihkan dana tersebut.

Ta. Peretasan Bybit merupakan evolusi dalam taktik yang digunakan oleh penjahat dunia maya negara-bangsa. Secara khusus, metode apa yang digunakan para peretas yang berafiliasi dengan Korea Utara?

Anda dapat melihat apakah itu ada. Baru-baru ini, Chainalysis merilis Laporan Kejahatan Aset Virtual 2025, yang menyatakan peretas yang terkait dengan Korea Utara akan bertanggung jawab atas sekitar 20 peretasan pada tahun 2023.

Pada tahun 2020, $660,5 juta (sekitar 98,8 miliar yen) dicuri, dan pada tahun 2024, $1,34 miliar (sekitar 200,4 miliar yen) dicuri dalam 47 peretasan, lebih dari dua kali lipat jumlah yang dicuri dalam satu tahun (1

02,88%). Insiden peretasan Bybit diperkirakan berjumlah sekitar $160 juta (sekitar 2,5 miliar USD) lebih banyak dari jumlah total yang dicuri oleh peretas Korea Utara sepanjang tahun 2024 dalam satu peretasan.

Kerugiannya mencapai 3,9 miliar yen. Serangan itu adalah contoh utama taktik peretasan yang umum digunakan oleh Korea Utara. Para peretas menggunakan serangan rekayasa sosial untuk mendapatkan akses ke target mereka dan mendapatkan akses ke sistem yang kompleks.

Teknik pencucian uang digunakan untuk menyembunyikan dana yang dicuri. Faktanya, dana yang dicuri dalam insiden Bybit dikumpulkan di alamat yang sama dengan aset yang disita dalam peretasan lain yang terkait Korea Utara.

Ini adalah bukti lebih lanjut bahwa insiden ini adalah tindakan yang disponsori negara. Berikut adalah analisis langkah demi langkah tentang bagaimana insiden peretasan Bybit terjadi.

1. Intrusi awal melalui teknik rekayasa sosial Peretas melakukan serangan phishing untuk mengelabui penanda tangan dompet dingin. Antarmuka Pengguna

Para penyerang kemudian membahayakan akun pengguna dan menipu mereka agar menandatangani transaksi yang mengubah kontrak dompet multi-tanda tangan yang aman menjadi kontrak yang berbahaya. 2. Transfer Ethereum yang tidak sah

Selama transfer rutin Ethereum dari dompet dingin Bybit ke dompet panasnya, para penyerang mencuri 401.000 token Ethereum, yang bernilai sekitar $1,5 miliar pada saat itu.

Mereka menyadap 10.000 ETH dan memasukkannya ke alamat yang mereka kendalikan. 3. Penyebaran aset melalui dompet perantara Aset yang dicuri dipindahkan melalui jaringan alamat perantara yang kompleks.

Ini adalah teknik umum untuk menyembunyikan jalur dana dan membuatnya lebih sulit dilacak oleh analis blockchain. 4. Pertukaran Token dan Pencucian Uang

Para peretas menukar sebagian besar ETH yang dicuri dengan token lain seperti BTC (Bitcoin), DAI (Daicoin), dan mendistribusikan mata uang kripto seperti Bitcoin (BTC), Bitcoin Cash (BTC), dan Bitcoin Derivatives (BTC).

Mereka memindahkan aset melintasi berbagai jaringan menggunakan DEX, jembatan lintas rantai, dan layanan pertukaran instan tanpa prosedur KYC.

5. Dana yang Tidak Aktif dan Pencucian Uang Strategis Sebagian besar dana yang dicuri tidak tersentuh di beberapa alamat. Ini terkait dengan Korea Utara.

Ini adalah strategi yang sering digunakan oleh para peretas di AS setelah insiden berisiko tinggi, di mana mereka tidak langsung mencuci uang, tetapi membiarkan dana tersebut menganggur hingga pengawasan mereda, dengan tujuan menghindari pelacakan.

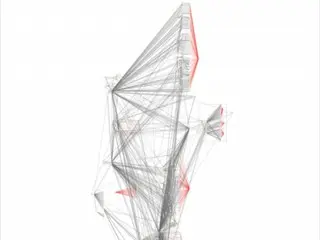

Mengerjakan. Grafik Reaktor Rantai Lisis memperlihatkan proses pencucian uang yang rumit hingga saat ini. Grafik ini menunjukkan alamat perantara, bursa token, dan mata uang kripto.

Ini menggambarkan upaya untuk menyembunyikan dana yang dicuri melalui jaringan transfer berantai yang rumit dan menimbulkan kerugian, serta efek berantai yang akan terjadi dari insiden ini pada seluruh ekosistem aset kripto.

Meskipun serangan Bybit sangat parah, transparansi blockchain yang melekat menimbulkan hambatan signifikan terhadap pelaku kejahatan yang berupaya mencuci dana curian.

. Semua transaksi dicatat pada buku besar publik, yang memungkinkan otoritas dan perusahaan keamanan siber untuk melacak dan memantau aktivitas ilegal secara real-time.

Chainalysis juga baru-baru ini mengakuisisi Hexagate dan Alteriya untuk lebih memperkuat kemampuan keamanan dan deteksi penipuannya, sehingga memungkinkannya mengatasi ancaman yang lebih canggih.

Saya mampu mengatasi ancaman itu. Kerja sama di seluruh ekosistem aset virtual sangat penting untuk mengatasi ancaman. Janji Bybit untuk memberikan kompensasi kepada pelanggan atas kerugian dan forensik blockchain

Kolaborasi erat dengan para ahli SICK menunjukkan betapa pentingnya industri menempatkan dukungan dan ketahanan bersama. Dengan menyatukan semua pakar, komunitas kripto dapat lebih terlindungi dari serangan siber yang canggih.

Ini akan memperkuat pertahanan terhadap serangan siber dan menciptakan lingkungan keuangan digital yang lebih aman. Chainalytics bekerja dengan tim global, pelanggan, dan mitra di sektor publik dan swasta.

Bekerja sama, kami mendukung berbagai rute penyitaan dan pemulihan aset sebagai respons terhadap serangan ini. Mereka telah bekerja sama dengan banyak pihak untuk memulihkan $40 juta (sekitar $50 juta) yang dicuri dari Bybit.

"Kami telah berkontribusi dalam pembekuan dana lebih dari 7 miliar won ($70 miliar) dan akan terus bekerja sama dengan lembaga sektor publik dan swasta untuk menyita aset sebanyak mungkin."

2025/02/25 16:49 KST

Copyright(C) BlockchainToday wowkorea.jp 117